Exemplo De Controle De Acesso Com Asp.Net Mvc E Claims: Irmãos e irmãs, embarquemos numa jornada de fé e tecnologia! Vamos desvendar os mistérios da segurança em aplicações ASP.NET MVC, utilizando a poderosa ferramenta dos Claims. Imagine um reino digital onde cada usuário possui um perfil único, definido por suas credenciais divinas – os Claims. Através deles, controlaremos o acesso a recursos sagrados, protegendo-os de olhares impuros.

Esta jornada revelará os segredos da autenticação e autorização, guiando-nos para construir sistemas robustos e seguros, à prova de qualquer ameaça cibernética.

Neste estudo, exploraremos a arquitetura do ASP.NET MVC, compreendendo como os Claims se integram harmoniosamente. Veremos como criar e gerenciar esses “atributos divinos” que definem a identidade de cada usuário. Aprenderemos a configurar políticas de acesso, criando portões celestiais que permitem ou negam a entrada em áreas específicas do nosso reino digital. Com exemplos práticos, construídos com código sagrado, aprenderemos a proteger nossos dados e a garantir a integridade de nosso sistema.

Preparem seus corações e mentes, pois a jornada está apenas começando!

Controle de Acesso com ASP.NET MVC e Claims: Uma Sinfonia de Segurança: Exemplo De Controle De Acesso Com Asp.Net Mvc E Claims

A dança entre a elegância do ASP.NET MVC e a precisão do sistema de claims proporciona uma orquestração impecável de segurança em aplicações web. Este artigo mergulha nas entranhas dessa sinergia, revelando a beleza e a potência do controle de acesso baseado em claims, guiando-o através de sua implementação e refinamento.

Arquitetura do ASP.NET MVC e Integração com Claims

O ASP.NET MVC, com sua arquitetura MVC (Model-View-Controller), oferece uma estrutura robusta para o desenvolvimento de aplicações web. A integração com o sistema de claims se dá através do pipeline de autenticação, onde a identidade do usuário é representada por um conjunto de declarações (claims). Essas declarações são metadados que descrevem as características e os privilégios do usuário, permitindo um controle de acesso granular e preciso.

Conceito e Utilização de Claims

Um claim é uma afirmação sobre a identidade do usuário. Ele pode representar qualquer atributo, desde o nome de usuário e o e-mail até papéis e permissões específicas. Por exemplo, um claim poderia ser “Role: Administrador” ou “Departamento: Vendas”. O sistema de claims permite uma representação rica e flexível da identidade, permitindo que as aplicações tomem decisões de autorização com base em informações detalhadas do usuário.

Tipos de Claims

Existem diversos tipos de claims, cada um representando um aspecto diferente da identidade do usuário. Alguns exemplos incluem claims de nome, e-mail, data de nascimento, papéis (roles), permissões, e informações de organização. A variedade e a flexibilidade na definição de claims permite a criação de sistemas de autorização altamente personalizáveis.

Configurando a Autenticação Baseada em Claims

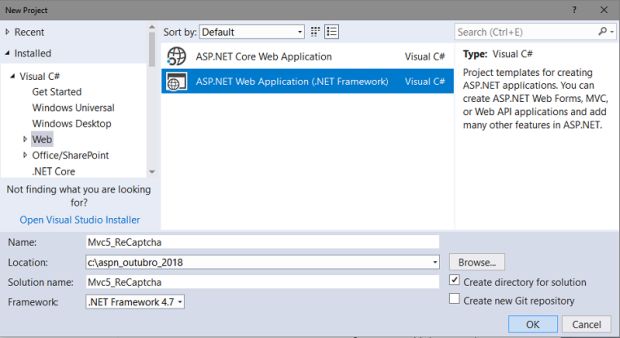

A configuração de um projeto ASP.NET MVC para utilizar autenticação baseada em claims envolve a seleção do provedor de autenticação apropriado e a configuração do sistema de autorização. Isso geralmente é feito através do arquivo web.config ou appsettings.json, definindo os provedores de autenticação e as políticas de autorização.

Criação e Gerenciamento de Claims para Usuários

Claims são criados e gerenciados durante o processo de autenticação. Um provedor de autenticação, seja um provedor de identidade interno ou externo (como o Active Directory ou um serviço de identidade baseado em OAuth 2.0), é responsável por gerar as claims apropriadas para um usuário autenticado. Este processo pode envolver a consulta de um banco de dados ou outro repositório de informações do usuário.

Configurando Políticas de Autorização

Políticas de autorização definem as regras que governam o acesso a recursos específicos da aplicação. Essas políticas podem ser baseadas em um ou mais claims, permitindo a criação de regras de acesso complexas e refinadas. Por exemplo, uma política pode exigir que o usuário tenha um claim “Role: Administrador” para acessar uma determinada página.

Exemplo de Código com Provedor de Autenticação Personalizado

Um provedor de autenticação personalizado permite um controle total sobre o processo de autenticação e geração de claims. Segue um exemplo simplificado (para fins ilustrativos):

// Código simplificado para ilustração

public class CustomAuthenticationProvider : IAuthenticationProvider

public async Task AuthenticateAsync(AuthenticationProperties properties, HttpContext context)

// Lógica de autenticação personalizada

var claims = new List<Claim> new Claim(ClaimTypes.Name, "Usuário"), new Claim("Departamento", "TI") ;

var identity = new ClaimsIdentity(claims, "Custom");

var principal = new ClaimsPrincipal(identity);

context.SignInAsync(principal);

Métodos de Implementação da Autorização Baseada em Claims

A autorização baseada em claims pode ser implementada de várias maneiras no ASP.NET MVC. Duas abordagens comuns são o uso do atributo [Authorize] e a definição de políticas de autorização personalizadas.

Comparação entre [Authorize] e Políticas de Autorização

O atributo [Authorize] oferece uma forma simples de restringir o acesso a controladores e ações. Políticas de autorização personalizadas oferecem mais flexibilidade e granularidade, permitindo a definição de regras de acesso complexas com base em múltiplos claims.

Criação de Políticas de Autorização Personalizadas

Políticas personalizadas permitem a definição de regras de acesso mais sofisticadas. Estas podem ser baseadas em combinações de claims, permitindo um controle de acesso muito preciso.

Exemplo de Política de Autorização com Múltiplos Claims

// Código simplificado para ilustração

services.AddAuthorization(options =>

options.AddPolicy("AdminOrManager", policy =>

policy.RequireClaim("Role", "Administrador", "Gerente"));

);

Comparação de Métodos de Autorização

| Método | Descrição | Vantagens | Desvantagens |

|---|---|---|---|

| [Authorize] | Atributo simples para restrição de acesso. | Fácil de usar para cenários simples. | Menos flexível para cenários complexos. |

| Políticas de Autorização | Permite regras de acesso complexas baseadas em claims. | Alta flexibilidade e granularidade. | Mais complexo de configurar. |

| Autorização baseada em código | Controle total sobre a lógica de autorização. | Máxima flexibilidade. | Mais complexo de implementar e manter. |

| Filtros de Autorização | Permite a interceptação de requisições para aplicar regras de autorização. | Flexível e reutilizável. | Pode ser mais complexo que políticas de autorização. |

Cenário de E-commerce

Em um site de e-commerce, diferentes perfis de usuário (cliente, administrador, vendedor) podem ser representados por claims específicos. Clientes podem ter claims como “TipoUsuario: Cliente” e “IDCliente: 123”.

Administradores podem ter “TipoUsuario: Administrador” e permissões adicionais. Vendedores podem ter “TipoUsuario: Vendedor” e “IDVendedor: 456”.

Restringindo Acesso a Páginas, Exemplo De Controle De Acesso Com Asp.Net Mvc E Claims

// Código simplificado para ilustração

[Authorize(Policy = "Administrador")]

public ActionResult GerenciarProdutos() ...

Controle de Acesso a Recursos Específicos

Claims podem ser usados para controlar o acesso a recursos específicos dentro de uma página, por exemplo, exibindo ou ocultando elementos da interface com base nos claims do usuário.

Implementação de Logs de Acesso

Um sistema de logs pode registrar os claims do usuário, a data/hora do acesso e a ação realizada, fornecendo um rastro de auditoria valioso.

Melhores Práticas e Segurança

A implementação de um sistema de controle de acesso seguro exige atenção a detalhes críticos. A proteção contra ataques de injeção de claims é crucial, exigindo validação rigorosa de todas as entradas. A criptografia de dados sensíveis, como senhas, é fundamental para a segurança do sistema.

Proteção contra Injeção de Claims

A validação rigorosa dos claims recebidos é essencial para prevenir ataques de injeção. Nunca confie cegamente nos claims fornecidos pelo cliente; sempre valide e filtre as informações recebidas.

Criptografia e Gestão de Senhas

A utilização de algoritmos de criptografia robustos e práticas seguras de gestão de senhas são imperativas para proteger as credenciais dos usuários. A utilização de hashing com sal e pepper, além de mecanismos de armazenamento seguro de senhas, são altamente recomendados.

Mecanismo de Auditoria

Um sistema de auditoria robusto registra todas as ações realizadas pelos usuários, incluindo os claims associados, permitindo a rastreabilidade e a investigação de atividades suspeitas.

Integração com Sistemas Externos

A integração com sistemas de autenticação externos, como Active Directory ou OAuth 2.0, amplia as capacidades do sistema de controle de acesso. Isso permite a utilização de infraestruturas de autenticação existentes e a centralização da gestão de identidades.

Obtenção de Claims de Provedores Externos

Ao integrar com um provedor externo, as claims são obtidas através do protocolo de autenticação utilizado. Essas claims são então usadas pelo ASP.NET MVC para controlar o acesso.

Desafios e Considerações de Segurança

A integração com sistemas externos introduz desafios de segurança adicionais. É crucial garantir a confidencialidade e a integridade das informações trocadas entre os sistemas. A autenticação mútua e a utilização de protocolos seguros são essenciais.